1.修改默认端口

服务器

默认情况下,SSH服务运行在TCP端口22上,黑客通常会通过扫描默认端口来寻找潜在的攻击目标。修改SSH的服务端口能有效减少此类无差别扫描带来的威胁。在/etc/ssh/sshd_config配置文件中修改Port配置项,并在防火墙中开放新的端口即可。

若需要更进一步的安全策略,可考虑关闭对SSH端口的持续侦听,在需要远程登录至服务器时再临时打开,使用后立即关闭。

知行之桥

知行之桥支持通过建立 SSH 反向隧道接收发送到 DMZ 网关的数据。这样做可以将所有外部连接集中到 DMZ,有助于保护公司防火墙并维护网络安全。注:该特性目前只在知行之桥的 .NET 版本中适用,并且需使用内置的 web 服务器。

点击了解DMZ网关的设置以及知行之桥建立SSH反向隧道

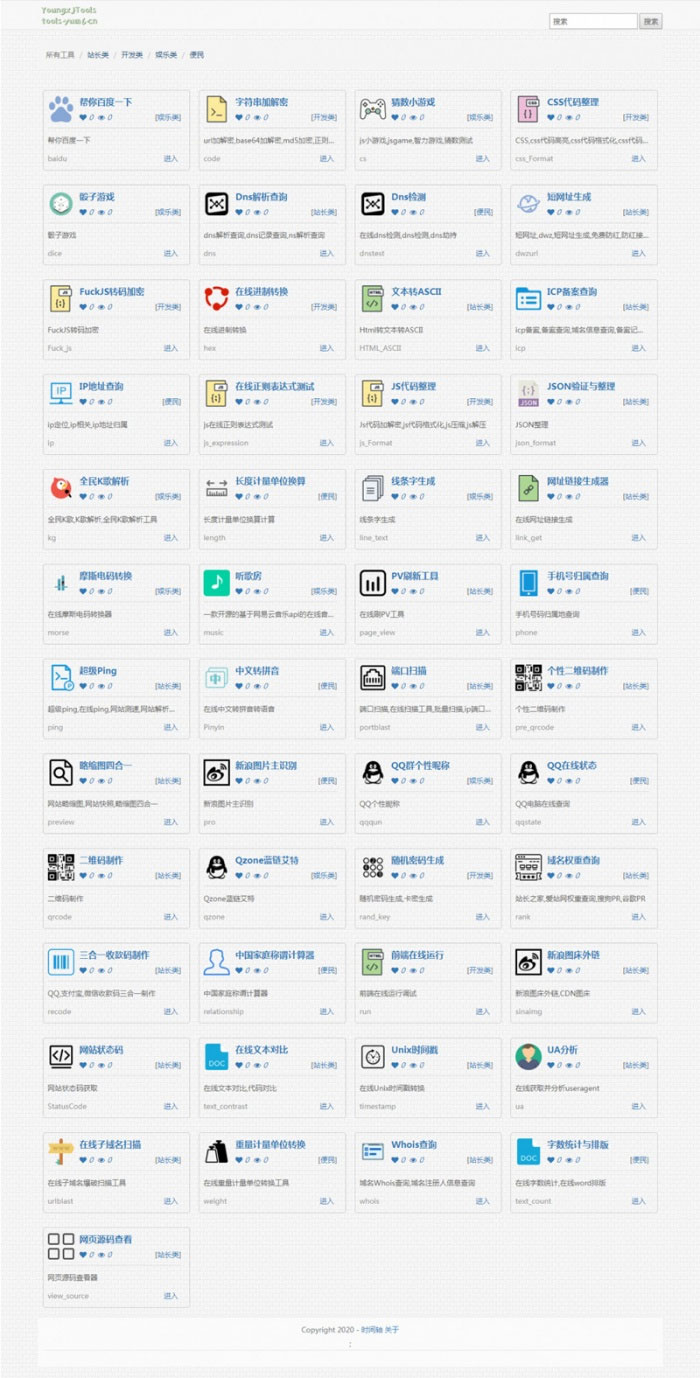

此外,需注意的是,知行之桥系统内也提供SSH服务,例如SFTP,其默认端口是22,若在知行之桥系统中使用了产品内置的SSH服务,也需要修改其默认端口:

![图片[1]-强化SSH服务安全的最佳实践-曙光学习苑](https://www.zgqtz.com/wp-content/uploads/2024/08/v2-8d76df5abee71f0bd8d2485af80baae7_b.jpg)

2.强制公钥认证

建议避免使用基于密码的身份验证,而是启用公钥私钥对验证。公钥认证可显著提高安全性,因为每次登录都需要匹配私钥才能成功连接。

服务器

要为登录服务器设置公钥认证,请按照以下步骤操作。

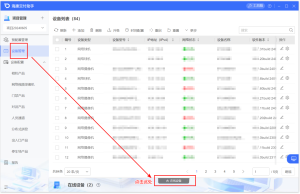

①在客户端上生成公钥和私钥对时,可使用SSH-keygen命令:

ssh-keygen -t rsa -b 2048![图片[2]-强化SSH服务安全的最佳实践-曙光学习苑](https://www.zgqtz.com/wp-content/uploads/2024/08/v2-bf4bf910ade98b9a3bc694f97cd7b5a6_b.jpg)

按照提示操作,一般情况下,公钥会被保存在~/.ssh/id_rsa.pub,私钥保存在~/.ssh/id_rsa。

② 使用以下命令将客户端机器上的公钥追加到服务器上的~/.ssh/authorized_keys文件中:

ssh-copy-id -i ~/.ssh/id_rsa.pub user@server_address

在上述命令中,user是服务器上的用户名,server_address是服务器的IP地址或域名。

执行成功后,在服务器~/.ssh目录下,可看authorized_keys文件。

③在登录到服务器后,打开SSH服务器配置文件/etc/ssh/sshd_config,找到并修改以下几行配置(若不存在则添加):

PasswordAuthentication no # 关闭

- 1、 本站的文章部分内容均来源于网络,仅供大家学习与参考,如有侵权,请联系站长:QQ932926588,邮箱同号。

- 2、 本站一切资源不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

- 3、 本站一律禁止以任何方式发布或转载任何违法的相关信息,访客发现请向站长举报

- 4、 本站资源大多存储在云盘,如发现链接失效,请联系我们会第一时间更新。

暂无评论内容